Лучшие дистрибутивы Linux для взлома. Мультизагрузочная флешка для хакера Хакерская операционная система

Совсем недавно мне нужно было установить на компьютер чистую систему для проверки работы некоторых драйверов. Чесно признаюсь я начал с того что искал способ развернуть на флешке уже готовую систему и загрузится с нее. Та еще задача я вам скажу. Тем не менее в процессе мне удалось получить некоторый большой опыт в этом вопрос чем я с удовольствием делюсь с вами. Тем более что в арсенале хакера должна быть по любому мультизагрузочная флешка со всеми необходимыми инструментами.

Мультизагрузочный накопитель помогает выполнять проверку железа, готовить компьютеры к установке ОС, бэкапить данные и удалять любые зловреды. А также ломать пароли и копаться в системе сколько душе угодно.

Когда в BIOS появилась опция загрузки с USB-накопителей, жизнь хакеров навсегда изменилась. С тех пор при помощи крохотного устройства за любым компьютером стало можно делать что угодно, не вскрывая его корпус и не привлекая внимания. Получить полный контроль над системой можно, только выйдя за ее пределы.

Сегодня с флешки может загрузиться практически любая операционка. Многие ОС вообще создают слой аппаратных абстракций HAL прямо в процессе инсталляции или тестовой установки на RAM drive. Начиная с Windows XP доступна удобная среда предустановки - WinPE. Сейчас она доросла до версии 5.1 и базируется на Windows Kits 8.1 Update. После некоторых модификаций WinPE позволяет делать почти все то же, что и установленная Windows. Например, устанавливать драйверы не только в процессе загрузки, но и после нее.

Приверженцы «старой школы» наверняка оценят FreeDOS. Она достаточно всеядна - ей подойдет любая платформа x86. В этой операционке доступны даже браузер и медиаплеер. Современные дистрибутивы Linux легко запускаются в режиме Live, а некоторые даже имеют функцию сохранения изменений после перезагрузки - USB persistence. Многие программы для восстановления данных и антивирусной защиты сами создают образы загрузочных дисков, которые можно поместить на флешку. Словом, выбор компонентов для мультизагрузки очень большой.

Загрузившись в режиме WinPE, ты сможешь с помощью соответствующих утилит менять в установленной ОС Windows пароли, системные файлы и настройки реестра, которые заблокированы даже для админа. Системы со сквозным шифрованием и дополнительной защитой так просто не одолеть, но рядовой домашний или офисный компьютер - легко. Отдельные программы позволяют получить полный контроль над железом, также невозможный в обычных условиях из-за ограничений на уровне прав, драйверов и служб. Весь этот набор

инструментов часто записывают на разные носители, поскольку они отличаются по требованиям и конфликтуют друг с другом, но есть способы объединить многие из них в универсальную сборку. Этим мы и займемся.

Нам понадобятся:

флешка емкостью от 8 Гбайт;

загрузчик GRUB;

набор образов с желаемыми программами и операционными системами;

утилита WinContig;

программа WinSetupFromUSB (опционально).

КАК ВЫБРАТЬ ФЛЕШКУ ИЗ ИМЕЮЩИХСЯ

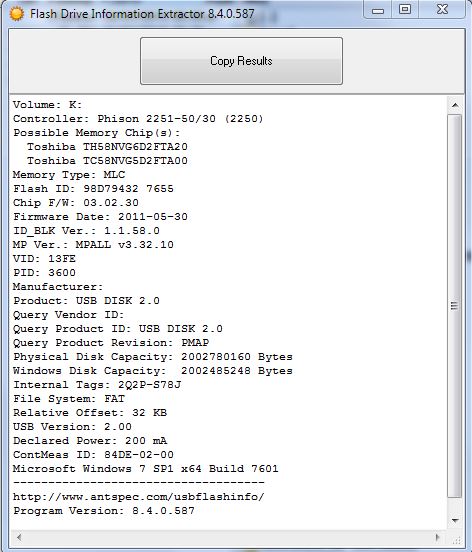

Узнать наверняка, что находится внутри конкретной флешки, можно только после покупки. Обойтись без вскрытия ее корпуса помогает база данных iFlash и утилиты для идентификации по VID/PID. Среди многих аналогов бесплатная утилита Flash Drive Information Extractor производства компании ANTSpec Software - единственная, корректно работающая с USB 3.0 и новыми контроллерами.

Каждая перезапись уменьшает ресурс памяти, поэтому модели с чипами TLC лучше не использовать. Современные чипы NAND MLC делятся по ресурсу на два класса: 3K (до 3000 циклов перезаписи) и 5K (до 5000 циклов перезаписи). Последние ставят в дорогие SSD, и обнаружить такой чип внутри флешки маловероятно. Память SLC с ресурсом до ста тысяч циклов и сейчас выпускается только для SSD корпоративного класса и буферов гибридных накопителей. Флешки с такой памятью перестали делать много лет назад.

В окне Flash Drive Information Extractor отображается тип чипов памяти, их предположительный производитель и максимальная сила тока. По ней можно судить о потребляемой мощности, а значит - прогнозировать степень нагрева флешки и ее способность длительно работать в проблемных условиях. На заре производства USB-Flash они оснащались качественным термоинтерфейсом, схемой стабилизации питания, защиты от помех и даже от переполюсовки. Современные модели, как правило, совершенно беззащитны. Теперь флешки - это не высокие технологии, а расходный материал.

GRUB - GRAND UNIFIED BOOTLOADER

Загрузчик GRUB далеко не единственный, но очень удобный вариант создания мультизагрузки. Он универсален, поддерживает как старые, так и все современные технологии загрузки. К тому же синтаксис команд для других загрузчиков (в частности, Syslinux) легко переписывается в строчки меню GRUB.

Превратить флешку в мультизагрузочную сегодня крайне просто - ручные операции сведены к минимуму, есть множество готовых утилит, отработанных методик, и давно реализована поддержка новых файловых систем. Если нет нужды работать с чистым досовским окружением и старыми программами непосредственно на разделе флешки, то можно смело форматировать ее в NTFS.

Для установки Windows 8, 8.1, 10 и некоторых других операций это вообще обязательное условие. Изначально все флешки продаются с разделом FAT32. Создать раздел NTFS может сам инсталлятор GRUB - главное, не ошибиться при выборе диска. Предварительно нужно очистить флешку, переписав вседанные на другой носитель. Теперь остается выбрать ее из списка в окне Grub4DOS USB Installer и нажать «Установка». Через несколько секунд все операции будут завершены, подтверждением чему станет файл menu.lst в корне флешки. Это лишь пример меню, который мы скоро будем править.

СОЗДАЕМ НАБОР

Перед началом работы советую Установка GRUB на флешку одним кликом прочесть статью полностью и заранее скачать все необходимое по указанным в тексте ссылкам. Каждая из них

была проверена, как и процедура мультизагрузки. Начнем с простого: скачаем программу для диагностики оперативной памяти MemTest86 Free (подробности смотри в статье « »). Ее целесообразно поместить сверху списка будущего меню, так как первый пункт выбирается автоматически через несколько секунд. Если пропустишь момент, то просто нажмешь Esc, избегая долгого ожидания загрузки чего-то более тяжелого. Для современных компьютеров с DDR4 понадобится версия 6.1.0 или новее. Она же включает релиз 4.3.7, который автоматически загрузится при определении старых типов памяти.

title MemTest86 v.6.1.0 map /img/MemTest86-610.iso (0xFF) map --mem /img/MemTest86-610.iso (0xFF) map --hook chainloader (0xFF)

title MemTest86 v . 6.1.0 map / img / MemTest86 - 610.iso (0xFF ) map -- mem / img / MemTest86 - 610.iso (0xFF ) map -- hook chainloader (0xFF ) |

title MemTest86+ v.5.01 map /img/MemTest86p-501.iso (0xFF) map --mem /img/MemTest86p-501.iso (0xFF) map --hook chainloader (0xFF)

title MemTest86 + v . 5.01 map / img / MemTest86p - 501.iso (0xFF ) map -- mem / img / MemTest86p - 501.iso (0xFF ) map -- hook chainloader (0xFF ) |

Меняется только название и ссылка на образ, однако далеко не все ISO можно загружать таким простым методом. Зато, помимо ISO, на флешку можно поместить образы в формате IMA. Ради эксперимента добавим набор утилит от Active@ , среди которых есть программа для сброса пароля любой учетной записи и разблокировки аккаунтов в Windows. В среде WinPE она работает с Windows от версии 2000 до 8.1 включительно, а также Windows Server (2000– 2012). Релиз для DOS гораздо старее и официально поддерживает только сброс паролей в XP, хотя файлы SAM порой находит и в более свежих версиях Windows. Скачивается утилита все так же в виде образа ISO, но внутри него есть файл floppy_2.88.00.ima, который ради экономии места можно извлечь, переименовать и загружать напрямую. Способ здесь уже другой - эмуляция FDD.

title Active@ toolkit with Password Changer find --set-root /IMG/active.ima map --mem /IMG/active.ima (fd0) map --hook chainloader (fd0)+1 rootnoverify (fd0)

title Active @ toolkit with Password Changer find -- set - root / IMG / active . ima map -- mem / IMG / active . ima (fd0 ) map -- hook chainloader (fd0 ) + 1 rootnoverify (fd0 ) |

Набор утилит Active@ для DOS запускается с NTFS

Набор утилит Active@ для DOS запускается с NTFS

Продолжить ностальгировать можно будет позже в среде FreeDOS, а сейчас мы займемся более актуальными вещами. Интегрируем в мультизагрузку набор средств диагностики и восстановления - . Подписчики программы Software Assurance могут его создать с помощью комплекта Microsoft Desktop Optimization Pack, а остальные - попросить у знакомого админа или найти в интернете. Получив образ, просто откроем его и скопируем каталог ERDC в корень флешки. В меню добавим следующие строчки:

title MS DaRT map --unmap=0:0xff map --unhook root (hd0,0) chainloader /ERDC/bootmgr

title MS DaRT map -- unmap = 0 : 0xff map -- unhook root (hd0 , 0 ) chainloader / ERDC / bootmgr |

Запуск Microsoft DaRT

Запуск Microsoft DaRT

Альтернативный вариант - ничего не распаковывать, а загружать версии дисков восстановления x86- и x64-систем прямо из образов, созданных на своем компьютере:

title Win 7 x86 Recovery find --set-root /img/W7-x86-Repair.iso map /img/W7-x86-Repair.iso (hd32) map --hook root (hd32) chainloader (hd32) title Win 7 x64 Recovery find --set-root /img/W7-x64-Repair.iso map /img/W7-x64-Repair.iso (hd32) map --hook root (hd32) chainloader (hd32)

title Win 7 x86 Recovery find -- set - root / img / W7 - x86 - Repair . iso map / img / W7 - x86 - Repair . iso (hd32 ) map -- hook root (hd32 ) chainloader (hd32 ) title Win 7 x64 Recovery find -- set - root / img / W7 - x64 - Repair . iso map / img / W7 - x64 - Repair . iso (hd32 ) map -- hook root (hd32 ) chainloader (hd32 ) |

Способ с распаковкой надежнее и менее требователен к объему оперативной памяти. Второй способ удобнее и быстрее для интеграции.

Установка Windows с USB-накопителей имеет свои особенности. Для Windows 7 достаточно скопировать все файлы из образа на флешку (например, с помощью UltraISO) и написать простую команду в меню GRUB:

title Windows 7 Setup root (hd0,0) chainloader /bootmgr boot

title Windows 7 Setup root (hd0 , 0 ) chainloader / bootmgr boot |

Ручная интеграция нескольких установочных дистрибутивов Windows на одной флешке - тема для отдельной статьи, как и пошаговое создание сборок на основе WinPE. Здесь же мы возьмем для примера готовые и сосредоточимся на режиме Live USB.

На следующем шаге добавим самый универсальный инструмент - сборку на основе WinPE. Для старых компьютеров подойдет Alkid Live CD, а для новых - Xemom1. Разумеется, можно взять и другие - механизм их загрузки типовой. Главное, не допускать конфликтов на уровне общих имен каталогов и разных версий файлов. Например, каталог BOOT встречается во многих сборках, а EFI нужен для установки последних версий Windows.

Интеграция Alkid Live CD проходит в три простых этапа. Сначала распаковываем из образа в корень флешки файлы bootfont.bin и A386ntdetect.com, а также каталог PLOP. Затем копируем на флешку каталоги A386 и PROGRAMS целиком, после чего переименовываем A386 в miniNT. В меню добавляем следующие строки:

title Alkid Live USB Full find --set-root /MININT/setupldr.bin chainloader /MININT/setupldr.bin

title Alkid Live USB Full find -- set - root / MININT / setupldr . bin chainloader / MININT / setupldr . bin |

Добавление сборок на основе последних версий WinPE происходит подобным образом. В них всегда есть каталог с образами WIM, который надо скопировать в корень флешки целиком. В нем же будет находиться загрузчик BOOTMGR. Его мы и вызовем через меню.

title Win PE 5.0 (Xemom1, unpacked) find --set-root /W81X/bootmgr chainloader /W81X/bootmgr

title Win PE 5.0 (Xemom1 , unpacked ) find -- set - root / W81X / bootmgr chainloader / W81X / bootmgr |

ПЕРЕБОРЩИК ПАРОЛЕЙ И KALI LINUX

Установленный локально GRUB сам по себе имеет функцию руткита. Он всегда загружается до операционной системы, выполняет заданный набор команд, а затем вызывает штатный загрузчик ОС либо тот, который ты сам ему укажешь.

Сброс пароля - быстрый, но грубый метод. Если надо скрыть следы проникновения, то придется потрудиться над подбором. Для этого в любом случае понадобятся файлы SAM и SYSTEM, которые без труда копируются при загрузке с флешки любой операционки, понимающей NTFS. Добавленные в сборку WinPE утилиты Elcomsoft помогут справиться с защитой BitLocker и другими недоразумениями.

Записав на флешку две версии WinPE, ориентированные на старые (x86, BIOS, MBR) и новые (x86-64, UEFI, GPT) компьютеры, ты получишь универсальную среду для запуска хакерского софта. Без ограничений установленной системы можно править файл hosts, подменять драйверы и библиотеки, а в редакторе реестра - убирать команды автозагрузки хитрых троянов или

добавлять свои.

Как бы ни была удобна WinPE, у хакера остается масса задач, которые можно решить только в Linux. Со второй версии в Kali Linux появился удобный инструмент создания кастомных образов ISO - с любыми пакетами, иксами и подключением скриптов в процессе сборки. Как и прежде, их можно запускать с флешки в режиме Live или Persistence. В документации описано, как записать Kali на отдельную флешку, а мы добавим его в мультизагрузку.

title Kali 2.0 Lite set ISO=/img/kali-linux-light-2.0-i386.iso partnew (hd0,3) 0x00 %ISO% map %ISO% (0xff) || map --mem %ISO% (0xff) map --mem --heads=0 --sectors-per-track=0 %ISO% (0xff) map --hook root (0xff) || rootnoverify (0xff) chainloader (0xff)

title Kali 2.0 Lite set ISO = / img / kali - linux - light - 2.0 - i386 . iso partnew (hd0 , 3 ) 0x00 % ISO % map % ISO % (0xff ) || map -- mem % ISO % (0xff ) map -- mem -- heads = 0 -- sectors - per - track = 0 % ISO % (0xff ) map -- hook root (0xff ) || rootnoverify (0xff ) chainloader (0xff ) |

АНТИВИРУС

Разработчики антивирусов часто предлагают бесплатные образы своих загрузочных дисков. Нужны они в первую очередь для избавления от зловредов, уже поразивших установленную ОС. Если раньше такие образы можно было просто скачать и добавить на флешку, вызывая их командой map

, то сейчас структура загрузочных дисков сильно усложнилась. Для их гарантированной работы приходится создавать временные файловые метки, считывать идентификаторы тома и выполнять кучу проверок. К тому же дисковая подсистема компьютера

может быть сложной, и на очередном этапе загрузчик антивируса потеряется при сдвиге разделов.

Запись образа с антивирусом на чистую флешку обычно выполняется элементарно - отдельной программой с сайта разработчика или какой-либо универсальной утилитой, например UNetbootin . При этом ручное добавление антивируса в мультизагрузку требует неплохих познаний GRUB, общих навыков программирования и серии тестов. Поэтому мы воспользуемся утилитой WinSetupFromUSB , которая делает большую часть рутинных операций автоматически.

Здесь надо определиться: будешь ли ты использовать только ее или хочешь сделать кастомную флешку вручную. Ниже я привожу строки для ручной интеграции, но если лень разбираться - просто последовательно добавляй образы через утилиту. Порядок не имеет значения.

Запуск Kaspersky Rescue Disk с раздела NTFS на мультизагрузочной флешке

Запуск Kaspersky Rescue Disk с раздела NTFS на мультизагрузочной флешке

Для примера возьмем образ Kaspersky Rescue Disk . При интеграции образа его можно поместить вместе с другими (у нас это каталог img). В menu.lst добавляем следующие строки:

title KAV Rescue Disk set /a dev=*0x8280&0xff root (%dev%,0) set ISO=/img/kav_rescue_10.iso map %ISO% (0xff) || map --heads=0 --sectors-per-track=0 %ISO% (0xff) set /a dev=*0x82a0&0xff debug 1 parttype (%dev%,3) | set check= debug off set check=%check:~-5,4% if “%check%”==”0x00” partnew (%dev%,3) 0 0 0 && partnew (%dev%,3) 0x00 %ISO% if not “%check%”==”0x00” echo Error! map --rehook root (0xff) chainloader (0xff)

Излюбленные операционные системы хакеров – операционные системы для этичного хакерства

Вы довольно долгое время ищите лучшую операционную систему для ведения этичной хакерской деятельности и тестирования на проникновение

? Тогда остановитесь немедленно! В данной статье мы привели список самых широко используемых операционных систем для этичного хакерства.

Если вы действительно интересуетесь этичным хакерством или хотите знать, как работают некоторые инструменты кибербезопасности, то вам непременно стоит ознакомиться с приведенными ниже продвинутыми операционными системами для хакерской деятельности

, некоторые из них используются хакерами и специалистами в сфере безопасности

для поиска ошибок, неисправностей и уязвимостей в компьютерных системах и сетях.

Практически все лучшие этичные хакерские операционные системы

Скрыто от гостей

Соответственно Linux всегда будет оставаться самой любимой системой хакеров – хотя, любая операционная система ориентированная на безопасность всегда будет являться лучшим другом хакера.

Хакером является тот человек, который ищет и использует уязвимости в компьютерной системе или сети. Мотивацией для хакера могут выступать различные вещи, такие как: извлечение выгоды, выражение протеста, вызов, получение удовольствия или же оценка найденных уязвимостей с целью оказания помощи в их удалении. Хакерство, само по себе, это один из видов искусства, и теперь, наконец, вы можете начать своё увлекательное путешествие в удивительный мир хакерства с помощью приведенных ниже хакерских операционных систем.

Лучшие операционные системы для этичного хакерства:

Итак, вашему вниманию мы предоставляем 22 лучших дистрибутива для этичного хакерства или проведения тестирования на проникновение, а также для выполнения другого рода задач в сфере кибербезопасности.

1. Kali Linux

Скрыто от гостей

Поддерживается и финансируется компанией Offensive Security Ltd., и именно эта операционная система возглавляет наш список. Kali Linux выступает довольно известной ОС, которая используется этичными хакерами и специалистами в сфере безопасности. Kali - это дистрибутив Linux, основанный на Debian, предназначенный для цифровой криминалистики и проведения тестирования на проникновение. Kali была разработана сотрудниками Offensive Security, а именно Mati Aharoni и Devon Kearns, посредством модернизации и изменения BackTrack - их предыдущего криминалистического дистрибутива Linux на базе Ubuntu.

Помимо поддержки персональных компьютеров, Kali Linux также имеет отдельно выделенный проект для совместимости и портирования на определенные Android-устройства под названием

Скрыто от гостей

Это первая Android платформа с открытым исходным кодом для проведения тестирования на проникновение для устройств Nexus, созданная совместными усилиями членов сообщества Kali “BinkyBear” и Offensive Security. Данная операционная система поддерживает Wireless 802.11, одним нажатием кнопки вы установите MANA Evil Access Point, а также HID keyboard (позволяет вам запускать keyboard атаки против ПК), наряду с атаками BadUSB MITM.

Если же говорить об инструментах безопасности, то эта операционная система оснащена более 600++ различными инструментами для тестирования на проникновение, такими как: Aircrack-ng, Metasploit, THC Hydra и т.д. BackTrack (предшественник Kali) имел специальный режим, который назывался криминалистическим. Этот режим имеется и в Kali, что делает её хорошо адаптированной для проведения криминалистической работы.

Скрыто от гостей

2. BackBox

BackBox является дистрибутивом Linux для этичного хакерства, основанным на Ubuntu. Данная ОС предоставляет набор инструментов необходимых для оценки безопасности, анализа сети и системы и проведения тестирования на проникновение, а также полный набор других инструментов для ведения этичной хакерской деятельности и проверки безопасности.

BackBox включает в себя некоторые из самых используемых инструментов Linux для анализа и обеспечения безопасности. Их основной целью является оказание помощи специалистам в сфере кибербезопасности. Они включают в себя оценку уязвимости, компьютерный криминалистический анализ и эксплуатацию. Одно из самых больших преимуществ данного дистрибутива заключается в ядре его репозитория, которое постоянно обновляет до самых последних стабильных версий все имеющиеся инструменты для этичного хакерства. Все вышеперечисленное делает Backbox одним из самых любимых дистрибутивов Linux хакеров.

Скрыто от гостей

3. Parrot Security OS

Parrot Security OS (или ParrotSec) является GNU/LINUX дистрибутивом, основанным на Debian. Этот дистрибутив для этичного хакерства был создан для того, чтобы проводить тестирования на проникновение, оценку и уменьшение уязвимостей, компьютерную криминалистику и анонимный сёрфинг. Он был разработан Frozenbox’s Team.

Parrot - идеально подходящий Linux дистрибутив для этичного хакерства. В отличие от других подобных операционных систем, Parrot OS является довольно облегченным Linux дистрибутивом и может работать на машинах с 265МБ ОЗУ, он также подходит как для 32bit (i386), так и для 64bit (amd64). Некоторые специальные выпуски работают на 32bit машинах (486).

4. Live Hacking OS

Live Hacking OS является дистрибутивом Linux, в котором есть инструменты и утилиты для этичного хакерства, тестирования проникновения и дополнительной верификации в качестве контрмеры. Он включает в себя встроенный графический пользовательский интерфейс GNOME. Существует также второй вариант данного дистрибутива, который имеет только командную строку и, соответственно, имеет очень небольшие требования к оборудованию.

Скрыто от гостей

5. DEFT LinuxАббревиатура DEFT означает Digital Evidence and Forensic Toolkit (Набор инструментов для сбора цифровых улик и компьютерной криминалистики). DEFT является дистрибутивом Linux с открытым исходным кодом, основанным на программном обеспечении DART (Digital Advanced Response Toolkit) и базирующимся на операционной системе Ubuntu. Данный дистрибутив был разработан главным образом для того, чтобы предложить одну из самых лучших платформ с открытым исходным кодом для компьютерной криминалистики, которая может быть использована отдельными индивидами, IT аудиторами, следователями, военными и полицией.

Скрыто от гостей

6. Samurai Web Testing FrameworkSamurai Web Testing Framework является живой средой linux, которая была предварительно настроена для того, чтобы работать в качестве веб-среды для тестирования на проникновение. Live CD также содержит самые лучшие бесплатные инструменты с открытым исходным кодом, основной задачей которых является тестирование и атака веб-сайтов. Разрабатывая данную среду, мы основывались на нашем личном опыте в сфере безопасности для подбора оптимальных инструментов. Мы включили инструменты, которые используются на всех четырех этапах веб-тестирования на проникновение.

Скрыто от гостей

7. Network Security Toolkit

Network Security Toolkit (NST) - это основанный на Linux, загружаемый Live CD, который предоставляет инструменты для обеспечения компьютерной безопасности, а также и сетевые инструменты с открытым исходным кодом, которые выполняют стандартную диагностику безопасности, сети и отслеживают различные задачи. Данный дистрибутив может использоваться в качестве средства анализа надежности, проверки и мониторинга сетевой безопасности на тех серверах, на которых размещаются виртуальные машины. Большинство используемых дистрибутивом инструментов подробно описано в статье “125 лучших инструментов для обеспечения безопасности” (“Top 125 security tools”), размещённой на “Top 125 security tools”. NST имеет возможности управления пакетами, аналогичные Fedora, и поддерживает собственный репозиторий дополнительных пакетов.

Скрыто от гостей

8. Bugtraq-IIBugtraq-II is является дистрибутивом GNU/Linux, основной задачей которого является проведение цифровых криминалистических процедур, тестирования на проникновение, GSM криминалистических процедур и выявление лабораторий по производству вредоносного программного обеспечения. Bugtraq-II доступен на 11 языках с более 500 этичными хакерскими инструментами по обеспечению безопасности, которые предварительно установлены и настроены. Их особенности могут варьироваться в зависимости от среды вашего рабочего стола. Минимальные требования базируются на XFCE и KDE, этой этичной хакерской операционной системе необходим процессор 1GHz x86, 512 МБ ОЗУ и 15ГБ свободного пространства на жестком диске для установки.

Скрыто от гостей

9. NodeZero

NodeZero является этичной хакерской операционной системой с открытым исходным кодом, основанной на Ubuntu и созданной для проведения операций связанных с тестированием на проникновение. Дистрибутив доступен для скачивания в виде живого образа DVD ISO, который хорошо работает на компьютерах, поддерживающих как 32-разрядные (x86), так и 64-разрядные (x86_64) архитектуры. Кроме того, что у вас есть возможность запускать живую систему, загрузочное меню содержит различные расширенные параметры, такие как возможность проведения диагностического теста системной памяти, загрузка с локального диска, запуск программы установки непосредственно, а также запуск системы в безопасном графическом режиме, текстовом режиме или в режиме отладки.

С помощью NodeZero у вас будет мгновенный доступ к более чем 300 инструментам тестирования на проникновение, а также набор базовых служб, которые необходимы для проведения пентеста. Приложения по умолчанию включают браузер Mozilla Firefox, диспетчер фотографий F-Spot, музыкальный проигрыватель Rhythmbox, видеоредактор PiTiVi, загрузчик torrent, многопротокольный мессенджер Empathy и офисный пакет OpenOffice.org.

Скрыто от гостей

10. PentooPentoo представляет собой загрузочный диск и USB накопитель? предназначенные для проведения тестирования на проникновение и оценки безопасности. Основанный на Gentoo Linux, Pentoo предоставляется как 32, так и 64-разрядный устанавливаемый live CD. Pentoo также является доступным для запуска в уже установленной системе Gentoo. Он включает в себя встроенные пакетные драйверы wifi, программное обеспечение GPGPU для взлома GPGPU и множество инструментов для тестирования на проникновение и оценки безопасности. Ядро Pentoo включает в себя усовершенствования grsecurity и PAX, а также дополнительные исправления с исполняемыми файлами, составленными из улучшенной инструментальной цепочки с новейшими версиями некоторых доступных инструментов.

Скрыто от гостей

11. BlackBuntu

BlackBuntu является дистрибутивом для проведения тестирования на проникновение, который был специально разработан для студентов, обучающихся по вопросам безопасности, и специалистов в области информационной безопасности. BlackBuntu – это дистрибутив для проведения тестирования тестирование со средой рабочего стола GNOME. В настоящее время он основан на Ubuntu 10.10 и работает, ссылаясь на BackTrack.

Скрыто от гостей

12. GnackTrackGnackTrack является открытым и бесплатным проектом, который объединяет инструменты для проведения тестирования на проникновение и среды рабочего стола Gnome. GnackTrack является живым (Live CD) и поставляется с несколькими инструментами, которые действительно полезны для проведения эффективного тестирования на проникновение. У него есть Metasploit, armitage, wa3f и другие замечательные инструменты.

Скрыто от гостей

13. Cyborg Hawk Linux

CYBORG HAWK LINUX является дистрибутивом на основе Ubuntu для проведения тестирования на проникновение, созданный командой Ztrela Knowledge Solutions Pvt. Ltd. для этичных хакеров и для специалистов в сфере кибербезопасности, также известных как пентестеры. Дистрибутив для тестирования на проникновение Cyborg Hawk может использоваться для обеспечения безопасности сети, оценки безопасности и для цифровой криминалистической деятельности. Он обладает различными инструментами, которые также подходят для мобильной безопасности (Mobile Security) и беспроводного тестирования (Wireless testing). Данный дистрибутив обладает более 700 инструментами, в то время как другие подобные дистрибутивы имеют лишь немного более 300 инструментов. Также в нем есть инструменты и специальное меню, предназначенное для обеспечения мобильной безопасности и анализа вредоносных программ. Также эту операционную систему довольно легко сравнивать с другими для того, чтобы постоянно улучшать её и соответствовать требованиям современности.

Скрыто от гостей

14. Knoppix STD

STD является инструментом безопасности на основе Linux. На самом деле, STD представляет собой собрание сотен, если не тысяч, инструментов для обеспечения безопасности с открытым исходным кодом. Это живой дистрибутив Linux, и его единственной целью в жизни является предоставить в ваше распоряжение столько инструментов по обеспечению безопасности, насколько это возможно.

STD предназначен для использования, как новичками, так и профессионалами в сфере обеспечения безопасности, но он не подойдет тем, кто не знаком с операционной системой Linux.

Скрыто от гостей

15. Weakerthan

Weakerthan является дистрибутивом для проведения тестирования на проникновение, основанным на Debian Squeeze. В качестве среды рабочего стола он использует Fluxbox. Эта операционная система для этичного хакерства идеально подходит для ведение хакерской деятельности через WiFi, т.к. она содержит огромное количество беспроводных инструментов. Также данный дистрибутив обладает отличным сайтом поддержки и соответствующей командой. Инструменты включают в себя: Wifi attacks, SQL Hacking, Cisco Exploitation, Password Cracking, Web Hacking, Bluetooth, VoIP Hacking, Social Engineering, Information Gathering, Fuzzing Android Hacking, Networking и creating Shells.

Скрыто от гостей

16. BlackArch Linux

BlackArch Linux является операционной системой для этичного хакерства, основанной на Arch Linux, для проведения тестирования на проникновение. Новая версия также обладает 1400 инструментами для пентеста, которые включают в себя как старые инструменты, обновленные до последней версии, так и недавно добавленные новые. Все вышеперечисленно делает её практически необходимой для скачивания для всех хакеров и специалистов в сфере безопасности.

Скрыто от гостей

17. Matriux Linux

Matriux Linux является дистрибутивом безопасности на базе Debian, который был разработан специально для проведения тестирования на проникновение и криминалистических расследований. Несмотря на то, что данный дистрибутив идеально подходит для хакеров, его также может использовать любой пользователь Linux, в качестве рабочей системы для ежедневной работы. Matriux обладает более чем 300 инструментами с открытым исходным кодом для тестирования на проникновение и этичного хакерства. Поскольку данный дистрибутив является новым, многие исследователи безопасности заявляют, что он является лучшей альтернативой Kali Linux.

Скрыто от гостей

18. Dracos Linux

Dracos Linux является этичной хакерской операционной системой, пришедшей из Индонезии и основанной на Linux с нуля. Dracos создана для того, чтобы быть быстрой, сильной и достаточно мощной операционной системой, которая используется для тестирования безопасности (тестирование на проникновение). Dracos Linux является одной из самых лучших операционных систем для этичного хакерства, т.к. она обладает сотнями инструментов для проведения тестирования на проникновение, такими как: сбор информации, криминалистический анализ, анализ вредоносного программного обеспечения, поддержание доступа и обратная разработка.

Caine - Aided Investigation Environment (Автоматическая компьютерная среда для расследований Computer) - является живым дистрибутивом GNU/Linux на основе Ubuntu для этичных хакеров и специалистов в сфере компьютерной безопасности. Он обеспечивает полную криминалистическую среду с очень удобным графическим интерфейсом.

Скрыто от гостей

21. ArchStrike

ArchStrike является отличной хакерской операционной системой на основе Arch Linux для специалистов по безопасности. ArchStrike предоставляет живую среду рабочего стола на основе диспетчера окон Openbox наряду с дополнительным хранилищем программного обеспечения для обеспечения безопасности как 32-битной, так и 64-битной сборки.

Если вы хотите начать карьеру в сфере информационной безопасности или вы уже работаете как профессионал в этой сфере, или вы просто заинтересованы в этой конкретной области знаний, мы найдем достойный Linux дистрибутив, который подходит для вашей цели.

Есть бесчисленное множество дистрибутивов Linux для различных задач. Некоторые из них предназначены для решения конкретных вопросов, другие предоставляют богатый выбор различных интерфейсов.

Сегодня мы увидим дистрибутивы linux для взлома, одни из лучших, а также для тестирования и проникновения. В основном здесь перечислены различные дистрибутивы с упором на безопасность Эти дистрибутивы Linux предоставляют различные инструменты, которые необходимы для оценки сетевой безопасности и других подобных задач.

Kali Linux - наиболее широко известный Linux дистрибутив для "этического хакерства" с возможностью тестирования на проникновение. Известный как дистрибутив Linux для тестирования безопасности, Kali Linux был разработан в целях наступательной безопасности и предшественником Kali Linux на этом пути был BackTrack, созданный на базе нескольких дистрибутивов Linux.

Kali Linux основан на Debian. Он поставляется с большим количеством инструментов для тестов на проникновение в различных областях безопасности и анализа. Теперь он следует модели роллинг-релизов, которая означает, что каждый инструмент вашего дистрибутива всегда будет актуален.

Дистрибутивы linux для взлома разнообразны и многофункциональны, среди которых Kali Linux - пожалуй, самая передовая платформа для тестов на проникновение. Дистрибутив поддерживает широкий спектр устройств и аппаратных платформ. Кроме того, Kali Linux предоставляет приличный набор документации, а также большое и активное сообщество.

BACKBOX

BackBox - linux для взлома, дистрибутив, основанный на Ubuntu, разработан для тестов на проникновение и оценки безопасности. Это один из лучших дистрибутивов в своей области.

У BackBox есть свое собственное хранилище программного обеспечения, обеспечивающее последние стабильные версии различных наборов инструментов для анализа сети и наиболее популярных приложений для "этического взлома". Он разработан с упором на минимализм и использует окружение рабочего стола XFCE. Он обеспечивает быстрый, эффективный, настраиваемый и полноценный опыт работы. У BackBox также есть целое сообщество, готовое помочь по любым вопросам.

PARROT SECURITY OS

Parrot Security OS - Linux для тестирования безопасности и относительно новый игрок в этой сфере. Frozenbox Network стоит за развитием этого дистрибутива. Целевая аудитория Parrot Security OS - тестеры возможностей проникновения в различные системы, которые нуждаются в дружественной обстановке с онлайн-анонимностью, а также в зашифрованной системе.

Parrot Security OS базируется на Debian и использует MATE в качестве среды рабочего стола. Почти любой известный инструмент для тестов на проникновение можно найти здесь, наряду с некоторыми эксклюзивными пользовательскими инструментами от Frozenbox Network. И да, он доступен в качестве роллинг-релиза.

BLACKARCH

BlackArch - linux для взлома, дистрибутив для тестирования на проникновение и исследование безопасности, построенный на основе Arch Linux.

У BlackArch есть свой собственный репозиторий, содержащий тысячи инструментов, организованных по различным категориям и этот список растет с каждым днем.

Если вы уже являетесь пользователем Arch Linux, вы можете настроить под себя инструменты, находящиеся в коллекции BlackArch.

DEFT LINUX

DEFT Linux - дистрибутив, созданный для компьютерного анализа, с целью запуска системы (LiveCD) для определения поврежденных или испорченных устройств, подключенных к компьютеру, которые запускаются найти в ходе загрузки.

DEFT в паре с DART (Digital Advanced Response Toolkit) - система анализа компьютера для Windows. Он использует окружение рабочего стола LXDE и приложение WINE для запуска инструментов Windows.

Samurai Web Testing Framework

Этот инструмент разработан с единственной целью - тестирование на проникновение в Интернет. Другое отличие от остальных дистрибутивов состоит в том, что здесь речь идет о виртуальной машине, поддерживаемой Virtualbox и VMWare.

Samurai Web Testing Framework основан на Ubuntu и содержит лучшие бесплатные инструменты с открытым исходным кодом с акцентом на тестирование сайтов и их атаку.

Samurai Web Testing Framework также включает в себя предварительно сконфигурированные Wiki, созданные специально для хранения информации во время тестов на проникновение.

PENTOO LINUX

Pentoo базируется на Gentoo Linux. Это дистрибутив ориентирован на безопасности и тестах на проникновение, и доступен в качестве LiveCD с поддержкой сохранения состояния (сохранение любых изменений, сделанных в ходе сеанса работы, которые будут доступны при следующей загрузке, если вы используете USB-накопитель).

Pentoo - Gentoo с большим количеством настраиваемых инструментов, функций ядра и многого другого. Он использует окружение рабочего стола XFCE. Если вы уже являетесь пользователем Gentoo, вы можете установить Pentoo как дополнение к уже установленной системе.

CAINE

Caine - окружающая среда для помощи в анализе компьютера, создан как проект цифрового анализа и полностью сосредоточен на нем.

Caine поставляется с богатейшим набором средств, разработанных специально для оценки и анализа систем. Проект предлагает отличную среду, которая организована с целью интеграции существующих программных средств таких, как модульное ПО и удобный графический интерфейс. Основные задачи проекта, которые CAINE гарантирует: среда, которая поддерживает цифровой анализ в течение всех четырех фаз исследования, интуитивно понятный графический интерфейс, уникальные рабочие инструменты.

Network Security Toolkit

Network Security Toolkit - Linux для тестирования безопасности, представляет собой загрузочный LiveCD на основе Fedora. Он обеспечивает профессионалов в области безопасности и сетевых администраторов широким спектром инструментов сетевой безопасности с открытым исходным кодом.

У Network Security Toolkit есть расширенный веб-интерфейс пользователя для системного/сетевого администрирования, навигации, автоматизации, мониторинга сети, анализа и конфигурации многих приложений, которые находятся в дистрибутиве Network Security Toolkit.

Fedora Security Spin

Fedora Security Spin представляет собой вариант Fedora, предназначенный для аудита безопасности и тестирования, а также может быть использован для обучения.

Цель данного дистрибутива - поддержка студентов и преподавателей, в то время как они практикуют или обучаются методологии в области информационной безопасности, безопасности веб-приложений, компьютерного анализа, экспертной оценки и так далее.

BUGTRAQ

Bugtraq - дистрибутив Linux с огромным диапазоном взламывающих, анализирующих и прочих инструментов. Если вы ищете дистрибутивы linux для взлома, вероятно, Bugtraq один из них.

Bugtraq доступен с рабочим окружением XFCE, GNOME и KDE на основе Ubuntu, Debian и OpenSUSE. Он также доступен на 11-ти различных языках.

Bugtraq содержит огромный арсенал средств тестирования на проникновение - мобильный анализ, исследование вредоносных программ, наряду с инструментами, специально разработанными с помощью Bugtraq-сообщества.

ARCHSTRIKE

ArchStrike (ранее известный как ArchAssault) - проект, основанный на Arch Linux для тестеров в области проникновения и профессионалов в области безопасности.

Дистрибутивы linux для взлома поставляются с широким диапазоном программного обеспечения, как и ArchStrike, который оснащен всеми лучшими приложениями Arch Linux с дополнительными инструментами для тестирования на проникновение и кибер-безопасности. ArchStrike включает в себя тысячи инструментов и приложений, разделенные на группы пакетов по категориям.

Среди великого множества дистрибутивов Linux существуют проекты, заточенные на обеспечение защиты личных данных, приватности интернет-серфинга и безопасности переписки. Некоторые из них могут устанавливаться на жесткий диск, но в основном они предназначены для запуска с Live CD / Live USB. Это удобно в тех случаях, когда требуется быстро развернуть среду для приватной работы на чужом компьютере. Джентльменский набор подобных дистрибутивов, как правило, включает в себя:

- Tor - без него никуда;

- I2P - анонимный интернет;

- средства шифрования IM-переписки.

Многие из этих дистрибутивов построены на основе Hardened Gentoo, поскольку он содержит в себе улучшенные средства защиты от эксплойтов, такие как PaX, и нетребователен к системным ресурсам.

Tails

Разработчик: Tails Web: https://tails.boum.org Лицензия: GNU GPL Системные требования: PC с USB/DVD, 1 Гб ОЗУ Русификация интерфейса: да Безопасность 9/10 Функциональность 9/10 Простота использования 10/10Tails расшифровывается как The Amnesic Incognito Live System, это потомок Incognito Linux, однако в отличие от прародителя он основан на Debian. Главные возможности версии 0.19:

- ядро 3.9.1;

- GNOME 2;

- Tor/I2P;

- браузер сконфигурирован с SSL по умолчанию, весь трафик идет через Tor, небезопасные соединения необходимо устанавливать в Unsafe Web Browser.

Также имеется интересная возможность - маскировка под Windows XP. От внимательного взгляда она, разумеется, не скроет, но для интернет-кафе ее вполне достаточно. При завершении работы содержимое памяти перезаписывается нулями.

Libertе Linux

Разработчик: Maxim Kammerer Web: dee.su Лицензия: GNU GPL Системные требования: PC с USB/DVD, 1 Гб ОЗУ Русификация интерфейса: да Безопасность 10/10 Функциональность 8/10 Простота использования 7/10Libertе основан на Gentoo, точнее, на его Hardened-версии. Соответственно, защита против эксплойтов включена по дефолту. Список ПО:

- ядро 3.4.7;

- LXDE/Openbox;

- виртуальная клавиатура Florence.

К сожалению, удобный интерфейс к I2P отсутствует. Одна из изюминок дистрибутива - Cables communication, который позволяет анонимно обмениваться сообщениями на манер электронной почты. Для этого используется тот же почтовый клиент, что и для обычной почты, - Claws-Mail. Так же, как и в Tails, организована очистка оперативной памяти. Если быть точным, эта функция впервые появилась именно здесь, а Tails подхватил идею и реализовал ее у себя.

Tin Hat

Разработчик: D’Youville College Web: Лицензия: GNU GPL Системные требования: PC с USB/DVD, 4 Гб ОЗУ Русификация интерфейса: нет Безопасность 10/10 Функциональность 8/10 Простота использования 8/10Базовая идея этого, основанного опять же на Hardened Gentoo дистрибутива заключается в использовании везде, где только возможно, tmpfs - именно поэтому он настолько требователен к памяти. Загружается с DVD, но не является Live-дистрибутивом в современном понимании этого слова - при загрузке он всю корневую ФС грузит в память, что, понятно, занимает ощутимое время (примерно пять минут), да еще и шифрует при этом. Таким образом, хоть ключ физически и хранится в той же памяти, его еще надо найти, а для этого необходимо специальное оборудование. Если же нужно сохранять данные, для их шифрования используется loop-aes, поскольку при его применении практически невозможно отличить зашифрованные данные от случайного шума (разумеется, нельзя не учитывать, что у того же NSA, по слухам, больше возможностей для криптоанализа). Ядро в Tin Hat полностью монолитное, что существенно уменьшает возможность внедрения вредоносного кода в нулевое кольцо.

Whonix

Разработчик: whonix.org Web: Лицензия: GNU GPL Системные требования: PC с установленным VirtualBox, 2 Гб ОЗУ, 10 Гб дискового пространства Русификация интерфейса: нет, но можно поставить соответствующие пакеты Безопасность 9/10 Функциональность 8/10 Простота использования 7/10Отличие Whonix от других анонимных дистрибутивов - разделение его на две части: Whonix-Gateway и Whonix-Workstation. Первая позволяет анонимизировать весь трафик, идущий на второй или с него. Это позволяет избежать многих утечек, таких как утечка реального IP через Skype/Thunderbird/Flash-приложения, по той простой причине, что реальный IP им недоступен. Поддерживается также и торификация Windows - как, впрочем, и любой другой ОС; тем не менее для пущей анонимности рекомендуется использовать Whonix-Workstation. Основаны обе части на Debian, соответственно, проблем с настройкой возникнуть не должно. В качестве рабочего стола используется KDE.

JonDo Live-CD/DVD

Разработчик: JonDos GmbH Web: bit.ly/UpSh9Y Лицензия: GNU GPL Системные требования: PC c DVD/USB, 1 Гб ОЗУ Русификация интерфейса: нет Безопасность 9/10 Функциональность 8/10 Простота использования 7/10Этот Live-дистрибутив, созданный на основе Debian и Xfce, содержит две интересные особенности:

- анонимайзер JonDonym, действующий аналогично Tor. Премиум-аккаунт платный, выходных узлов не так уж и много. Единственное преимущество платных аккаунтов по сравнению с Tor - заявленная скорость.

- MixMaster - ПО, позволяющее анонимно пересылать email. Вкратце принцип его действия таков: письмо направляется конечному адресату не напрямую, а через remailer; возможен также их каскад.

На Live DVD есть LibreOffice, Gimp и прочее.

LiPoSe (LPS)

Разработчик: US DoD Web: www.spi.dod.mil/lipose.htm Лицензия: закрытая Системные требования: PC с USB/DVD, 1 Гб ОЗУ Русификация интерфейса: нет Безопасность 7/10 Функциональность 8/10 Простота использования 8/10Этот дистрибутив не совсем вписывается в обзор - он разработан министерством обороны США для своих нужд. Тем не менее он представляет определенный интерес. Цель его разработки - создать безопасную среду для коммуникаций. Существует три версии данного дистрибутива:

- LPS-Public включает в себя Firefox с Flash-плеером, Java и с поддержкой смарт-карт (CAC и PIY) для доступа американских чиновников к закрытым правительственным сайтам из дома или вообще во время отдыха;

- LPS-Public Deluxe включает, помимо перечисленного ПО, LibreOffice и Adobe Reader для работы с документами, содержащими цифровую подпись;

- LPS-Remote Access предназначен прежде всего для внутреннего использования. Судя по всему, включает в себя VPN-клиент. Для свободного скачивания, в отличие от первых двух, недоступен.

Хотелось бы еще раз подчеркнуть, что эти дистрибутивы не предназначены для анонимного серфинга. Скорее, они предназначены для безопасного онлайн-банкинга.

FreedomBox

Разработчик: FreedomBox Foundation Web: freedomboxfoundation.org Лицензия: GNU GPL Системные требования: Plug-компьютер (например, Raspberry Pi) Русификация интерфейса: нет Безопасность 8/10 Функциональность 6/10 Простота использования 5/10Это довольно перспективная разработка. Ее идея заключается в создании мини-сервера, который можно легко унести в кармане. На этом мини-сервере будет установлено ПО, позволяющее, к примеру, создать ячеистую сеть, объединяющую несколько таких устройств. По замыслам разработчиков, это должно позволить создать «свободное облако». Впрочем, FreedomBox направлен также на обход цензуры в тех странах, где она есть или скоро появится. Тем не менее не все так радужно. Проект, похоже, тихо глохнет из-за отсутствия разработчиков и малого финансирования…

Многих интересует вопрос, какая операционная система лучше подходит для хакерства. Сначала скажу, что почти каждый профессионал и эксперт использует для этого Linux или Unix . Несмотря на то что некоторые операции можно проводить из-под Windows и Mac OS , почти весь инструментарий разработан специально для Linux .

Но есть и некоторые исключения, как программыCain and Abel , Havij ,Zenmap и Metasploit , которые разработаны или могут быть перенесены на Windows .

Приложения для Linux , которые были разработаны под Linux , а затем перенесены на Windows, могут терять некоторые возможности. Вдобавок, некоторые опции, которые встроены в Linux , недоступны в Windows . По этой причине инструменты хакеров в большинстве случаев разработаны ТОЛЬКО для Linux .

В общем, чтобы стать высококлассным хакером, нужно овладеть некоторыми навыками в Linux , а также работать с такими дистрибутивами, какBackTrack или Kali .

Для тех, кто никогда не использовал Linux , посвященаэта подборка по основам Linux с акцентом на те навыки, которые понадобятся для хакерства. Итак, нужно запустить BackTrack или другой дистрибутив Linux .

Шаг 1: Запуск Linux

После запуска BackTrack и входа в систему от имени пользователя «root », введите команду:

Bt > startx

Экран должен выглядеть примерно так.

Шаг 2: Открывание терминала

Чтобы стать специалистом в Linux , нужно научиться пользоваться терминалом. В различных дистрибутивах Linux много вещей можно делать просто наведением указателя и щелчком, как это делается в Windows или Mac OS , но профессиональный хакер чтобы запустить большинство инструментов должен знать, как пользоваться терминалом.

Итак, открыть терминал можно щелкнув по его иконке в нижней панели. На экране должна появится картинка, похожая на эту.

Терминал в Linux

похож на командную строку в Windows

, но он гораздо мощнее. В отличие от командной строки, в терминале с Linux

можно делать ВСЕ и управлять системой более точно, чем в Windows

.

Терминал в Linux

похож на командную строку в Windows

, но он гораздо мощнее. В отличие от командной строки, в терминале с Linux

можно делать ВСЕ и управлять системой более точно, чем в Windows

.

Важно помнить, что в Linux регистр символов имеет значение. То есть команда «Desktop » отличается от «desktop », которая не то же самое, что «DeskTop ». Для некоторых новичков в Linux это вызывает сложности, поэтому требует запоминания.

Шаг 3: Ознакомление со структурой каталогов

Переходим к основам работы в Linux . Многие новички путаются в структуре файловой системы Linux . В Linux, в отличие от Windows, файловая система не привязана к физической памяти на диске, поэтому здесь нет системного диска c:\, как корня операционной системы Linux , но есть / .

Символ прямой слеш (/ ) представляет корень (root ) или верхнюю часть иерархии файловой системы. Все другие каталоги (папки) находятся ниже по структуре, наподобие папок и вложенных папок на диске c:\ .

Чтобы визуализировать файловую систему, посмотрите на схему ниже.

Важно иметь базовое понимание файловой структуры, потому что вам часто придется использовать терминал для навигации по файловой системе без инструмента, как Windows Explorer

.

Важно иметь базовое понимание файловой структуры, потому что вам часто придется использовать терминал для навигации по файловой системе без инструмента, как Windows Explorer

.

В этом графическом представлении есть несколько важных моментов, на которые нужно обратить внимание.

Каталог /bin – это место, где располагаются двоичные файлы. Программы, которые позволяют Linux работать.

/etc – это папка, в которой хранятся файлы конфигурации. В Linux почти все настроено при помощи текстовых файлов конфигурации, которые находятся в /etc .

В каталоге /dev помещаются файлы устройств, подобные драйверам в Windows .

/var – это место, в котором хранятся файлы журнала и другие файлы.

Шаг 4: Использование команды pwd

Терминал в BackTrack по умолчанию открывается в каталоге пользователя home . Как показано в графике выше, в иерархии это находится на одну ступень ниже от корневого каталога root . Можно удостовериться, в каком каталоге находится пользователь, напечатав команду:

Bt > pwd

Команда pwd происходит от «present working directory » (англ. «представить рабочий каталог»), и она возвращает значение /root , что значит, что пользователь находится в своем корневом каталоге (не путайте его с вершиной файловой структуры системы).

Команду pwd

лучше запомнить, так как она всегда поможет узнать где в системе каталогов находится пользователь.

Команду pwd

лучше запомнить, так как она всегда поможет узнать где в системе каталогов находится пользователь.

Шаг 5: Использование команды cd

Можно изменить каталог с помощью команды cd (от англ. change directory, «сменить каталог»). В таком случае, для перехода «выше» по структуре папок нужно набрать:

Bt > cd ..

Команда cd , за которой следуют две точки (.. ) говорит: «перейти на уровень выше по структуре папок». Обратите внимание, что командная строка изменилась, и когда вводится pwd , Linux отвечает, что текущий пользователь находится в «/ » или вершине каталоговой системы (в корневом каталоге системы).

Bt > pwd

Шаг 6: Использование команды whoami

В последнем шаге этого обучающего поста будет использована команда whoami . Результатом работы этой команды будет вывод имени пользователя, которым выполнен вход в систему. Так как здесь вход выполнен пользователем root, то можно войти в учетную запись любого пользователя и имя этого пользователя отобразится в терминале.

Bt > whoami

На этом пока все. В следующих обучающих постах

изложены основы работы в Linux

, которые понадобятся, чтобы стать профессиональным хакером.

На этом пока все. В следующих обучающих постах

изложены основы работы в Linux

, которые понадобятся, чтобы стать профессиональным хакером.